动态钩子工具Frida的入门学习

Frida是一款轻量级hook框架,可用于多平台上,例如Android、Windows、IOS、 GNU/Linux等。Frida分为两部分,服务端运行在目标机上,通过注入进程的方式来实现劫持应用函数,另一部分运行在自己操作的主机上。Frida上层接口支持js、python、c等。

简介

Frida

Frida 是一个用于在运行时分析、修改和控制应用程序的动态插桩工具,主要用于逆向工程、安全研究和应用程序测试。Frida 提供了多平台支持,包括 Android、iOS、Windows、macOS 和 Linux。它的主要特点包括:

- 动态插桩: Frida 允许你在运行时动态地插入 JavaScript 代码到目标应用程序中。这意味着你可以在不重新编译或重新启动应用的情况下,直接与运行中的代码交互。

- 多平台支持: Frida 提供了广泛的平台支持,使其可以应用于多种操作系统和设备,包括 Android、iOS、Windows、macOS 和 Linux。

- 脚本编写: 使用 JavaScript 编写 Frida 脚本,这使得它易于学习和使用。你可以通过脚本来执行各种任务,如函数挂钩、内存操作、函数参数修改等。

- 功能强大的 API: Frida 提供了强大的 API,使得你能够直接与目标应用程序进行交互。你可以访问和修改内存、调用函数、挂钩函数等。JavaScript API | Frida • A world-class dynamic instrumentation toolkit

- 应用场景: Frida 在安全研究和逆向工程中广泛应用,用于分析和修改应用程序的行为,破解加密算法,绕过安全机制等。它还可用于应用程序测试,以检查应用程序的安全性和漏洞。

- 社区支持: Frida 拥有活跃的社区,提供文档、示例代码和支持论坛,方便用户学习和解决问题。

使用 Frida 的基本步骤包括安装 Frida 工具、运行 Frida Server(在移动设备上)、编写 Frida 脚本并将其注入到目标应用程序中。这使得研究人员和安全专业人员能够在运行时动态地分析和修改应用程序的行为,以便更好地理解其内部机制,发现潜在的漏洞,并进行安全评估。

动态插桩技术

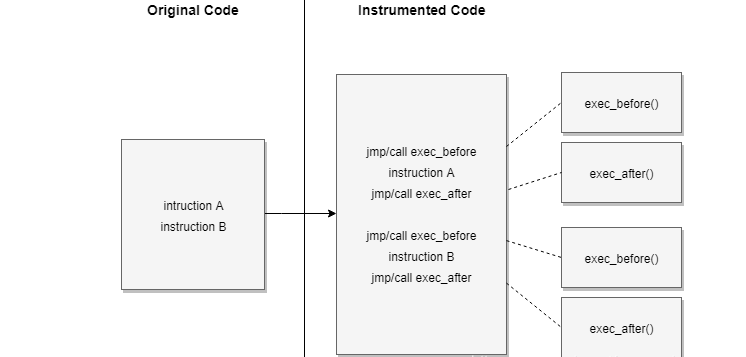

使用动态二进制插桩有两种主要方式,其中第一个方式是最常见的,是在动态二进制系统的控制下从头到尾执行程序。当我们想要实现完整的系统模拟或仿真时,由于需要完全控制并进行代码覆盖,就要在动态二进制系统的控制下从头到尾执行程序。第二个方式就是动态二进制系统可以被附加到一个已经运行的程序中,且以完全相同的方式被调试器从正在运行的程序中附加或分离。如果我们想知道某个程序在特定时刻正在做什么,那么第二个方式就会非常有用。

此外,大多数动态二进制插桩框架都有三种执行模式:解释模式( Interpretation mode)、探测模式(probe mode)和JIT模式(just-in-time mode)。JIT模式是最常见的实现方式,也是最常用的模式,在JIT模式下,原始二进制文件或可执行文件实际上从未被修改或执行过,此时二进制文件被视为数据,修改后的二进制文件副本将在新的内存区域中生成(但只针对二进制文件的执行部分,而不是整个二进制文件),此时执行的就是这个修改后的文件副本。而在解释模式中,二进制文件也被视为数据,每条指令都被用作具有相应功能的替代指令的查找表(由用户实现) 。在探测模式中,二进制文件实际上是通过使用新指令来覆盖旧的指令,来达到修改目的的,不过这会导致运行开销增大,但在某些体系结构(如x86)中,该方式很好用。

无论采用哪种执行模式,一旦我们通过动态二进制插桩框架控制了程序的执行,就能够将插桩添加到执行程序中。我们可以在代码块之前和之后插入想要的代码,甚至也可以完全替换它们。

安装使用

Installation | Frida • A world-class dynamic instrumentation toolkit

Android端

需要Root,本文直接使用的模拟器

下载对应Android版本的server版本Releases · frida/frida (github.com),具体架构可以使用adb shell连接到设备之后,使用cat /proc/cpuinfo 或者uname -a查看;或者直接使用adb shell getprop ro.product.cpu.abi查看

下载之后使用adb将文件上传至Android:adb push frida-server /data/local/tmp/

然后使用adb shell连接到Android设备,打开/data/local/tmp/目录,将frida-server文件设置为可执行,使用chmod 777 frida-server 即可,然后./frida-server即可执行服务

桌面端

安装Python3之后执行下面pip命令安装frida库

1 | |

安装完成后可以使用frida-ps -U查看是否展示了任务列表,如果可以环境就配置完成了。

下面官方文档有很多相关的tools的介绍:

frida-ps | Frida • A world-class dynamic instrumentation toolkit

Android相关frida脚本编写指南

JavaScript API | Frida • A world-class dynamic instrumentation toolkit

Android | Frida • A world-class dynamic instrumentation toolkit

一个简单的应用实例

准备工作

CTF简单小demo的apk下载链接:https://pan.baidu.com/s/1eq9AGt8p_cG7fbRa4Pn8ig?pwd=elze 提取码:elze

Jadx仓库Github地址:skylot/jadx: Dex to Java decompiler (github.com)

APP分析

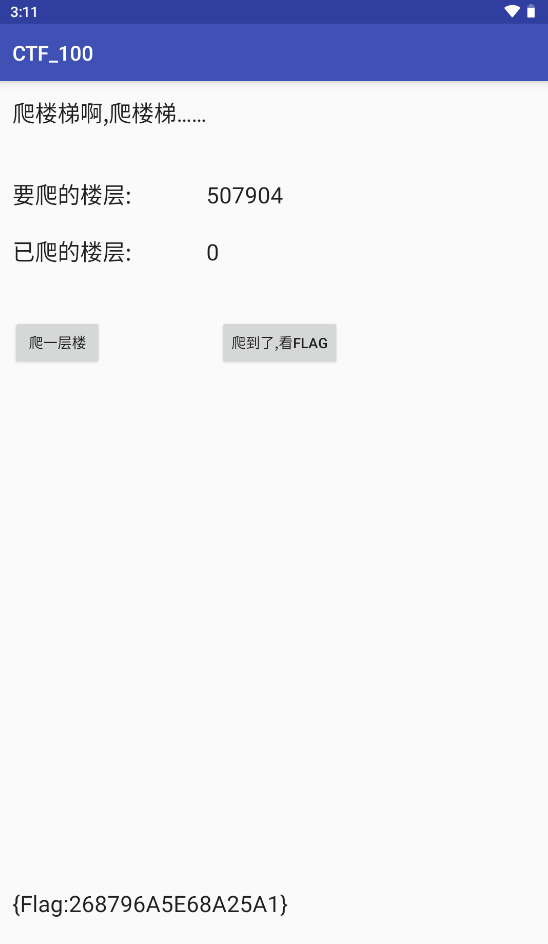

在模拟器中安装APP,可以看到如下界面:

显然不想使用模拟点击507904次的方法去得到Flag,我们可以看一下逻辑。

小demo应用没有加壳处理,可以直接拖到Jadx中进行反编译,得到的主要的Java代码如下:

1 | |

逻辑很简单,步数是伪随机生成的,达到步数要求后按钮变为可点击状态,点击按钮调用get_flag函数即可得到flag。

编写frida脚本

根据上面的分析,最直观的一个拿到flag的思路就是寻找到MainActivity的实例,然后调用本地实例方法get_flag即可直接绕过逻辑直接获取Flag。

编写脚本时需要确定attach的进程名,因此需要使用frida列出运行中的进程:

1 | |

结果如下,我们可以看到该应用进程的名字是CTF_100,pid=2862

1 | |

或者使用frida-ps -U,如果是一些中文名称的name,还可以使用frida-ps -U -a获取Identifier

然后就可以编写Python脚本将js代码注入,选择寻找MainActivity的实例,然后调用实例方法打印返回值:

1 | |

我们就可以在控制台看到如下结果:

1 | |

Flag就是268796A5E68A25A1。

不过这个get_flag的本地方法貌似不会校验传入的参数具体数值,换几个数字都可以拿到Flag,因此我们也可以使用另一种思路,就是直接将button2设置为可以点击:

1 | |

其中0x7f0c0056就是R.id.button2的实际值。运行上面的脚本,然后点击看FLAG的按钮就可以展示出Flag。

Hook native函数

假设我们有个需求,修改get_flag()函数的返回值,在native函数上挂钩子应该怎么处理呢?

小插曲

如果是JNI非动态注册,参考官方文档和一些博客很容易可以写出如下代码:

1 | |

正式开始分析

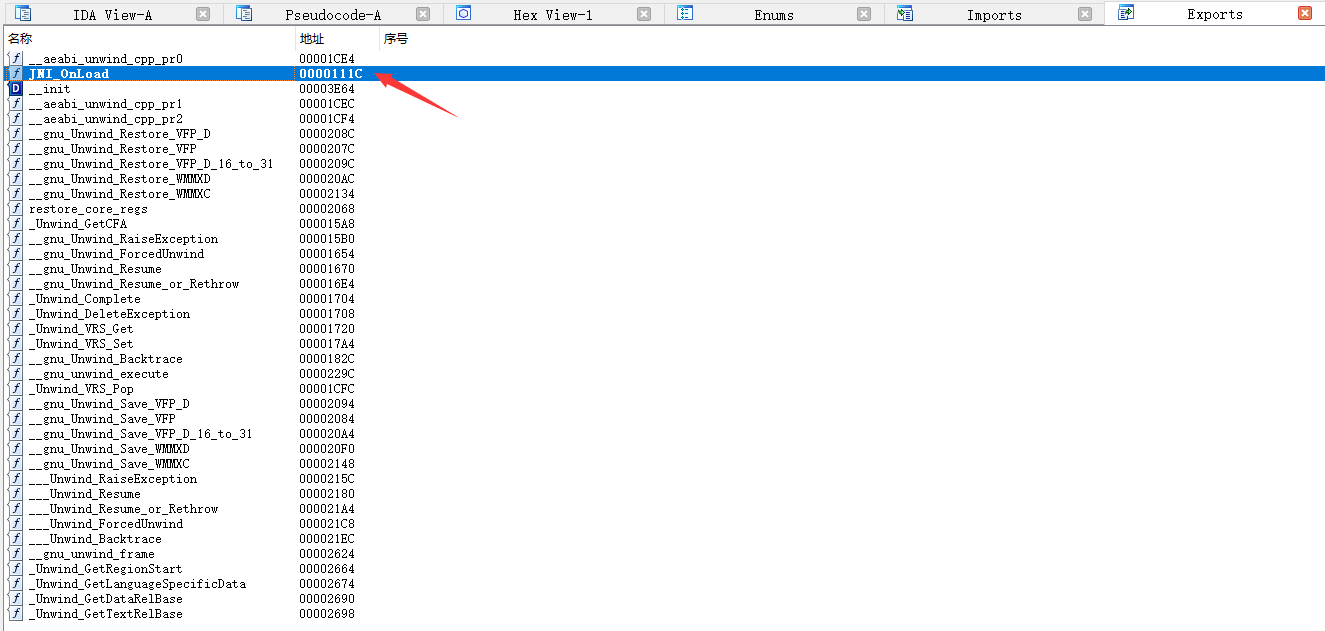

IDA分析之后查看导出表可以看出,其实libctf.so是动态JNI注册:JNI与动态注册介绍

先寻找so的地址:

1 | |

发现so的地址是null,然后我们打印出所有的so:

1 | |

发现确实没有libctf.so,但是在我们在源代码反编译后的lib文件夹下确实只有libctf.so一个动态链接库。

尝试手工加载so:

1 | |

因为我们用的虚拟机,非ARM架构,无法加载这个so。。。

那为啥虚拟机能正常运行app呢?因为模拟了arm去执行吗?不死心,使用下面frida脚本查看加载的so(参考APP使用frida反调试检测绕过 - 树大招疯 - 博客园 (cnblogs.com)):

1 | |

1 | |

结果frida在加载到arm的so文件时就会崩溃。。。下次用真机试试吧

后面好像没办法继续了,IDA看一下关键函数的逻辑吧:

1 | |

JNI_OnLoad函数中可以看出调用了sub_F90函数:

1 | |

这段逻辑应该是生成最终Flag的逻辑,后面等学习IDA动态调试时再去分析吧。