图形化界面渗透软件:Armitage

今天学习一款图形化渗透软件Armitage的使用,它拥有友好的可视化图形操作界面、强大的集成环境与自动化的渗透流程,是一款Java写的Metasploit图形界面化的渗透软件。

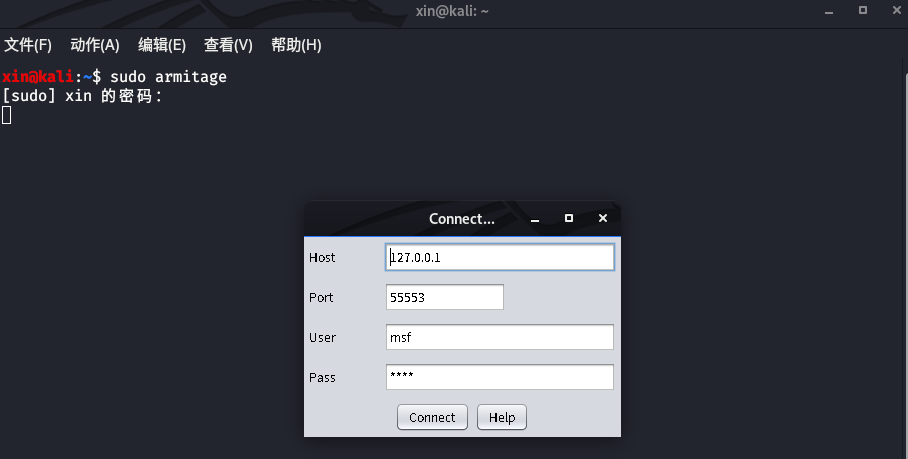

打开Armitage

点击图标即可打开,但是kali2020始终打不开,不知道为什么。直接换命令行sudo armitage即可,直接连接默认配置就好:

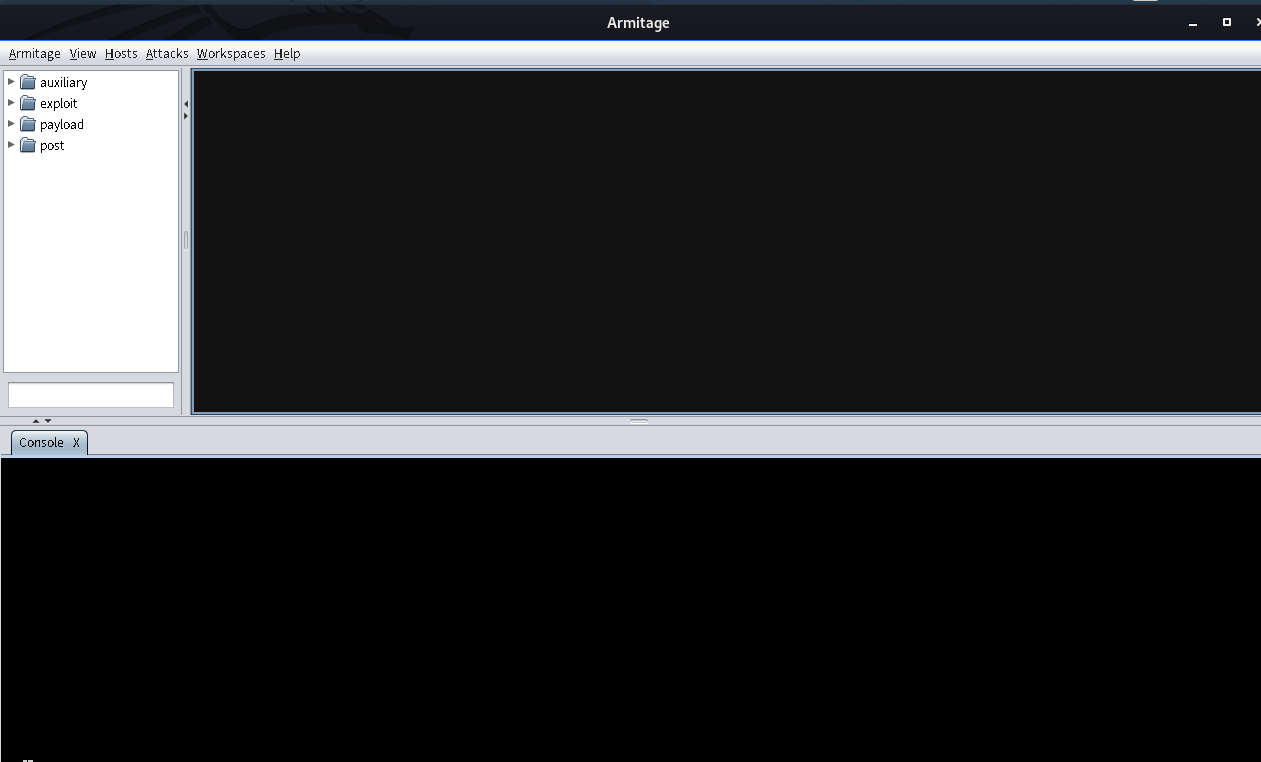

用Armitage之前先要开启Metasploit相关服务。如果没开的话,在这里直接点击“是”他就会帮你开启

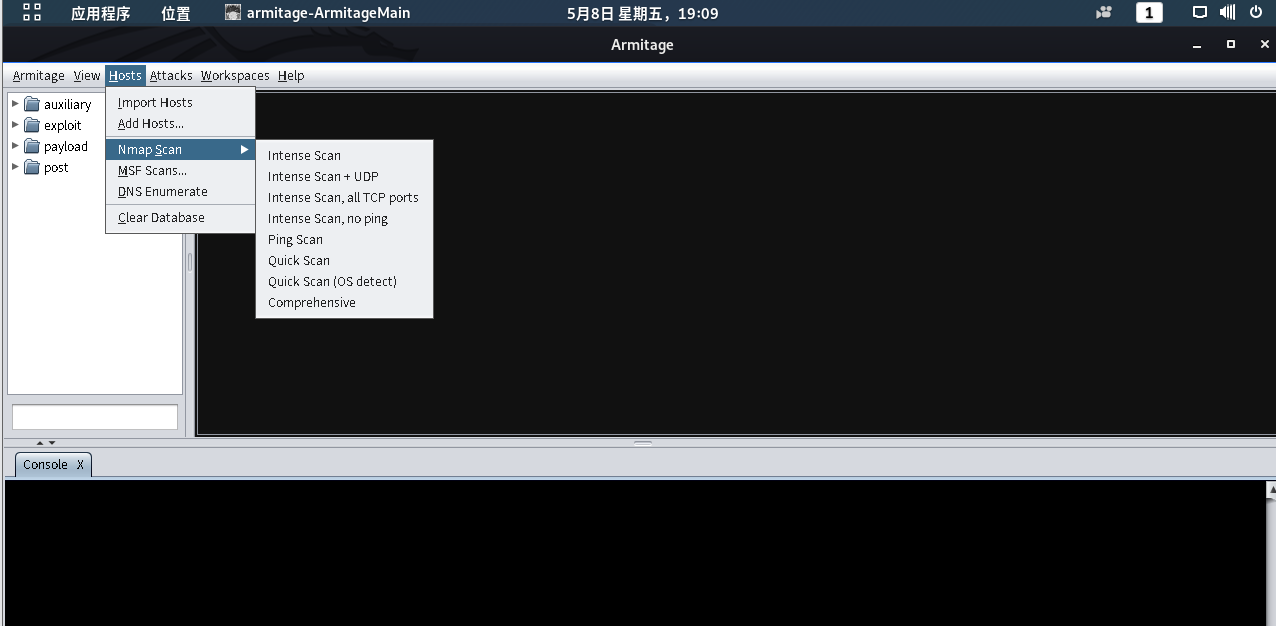

扫描

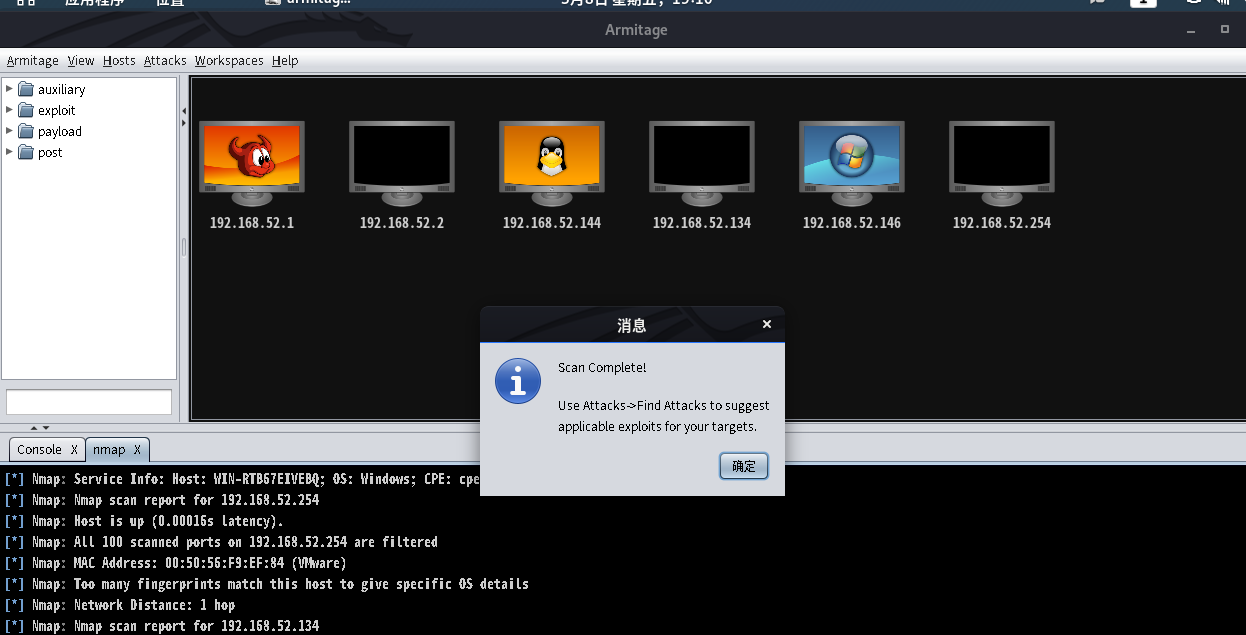

刚开始还是一片空白,我们需要去扫描内网下的主机。依次选择Hosts->Nmap Scan->QuickScan(OS detect),然后填写内网网段

Find Attacks

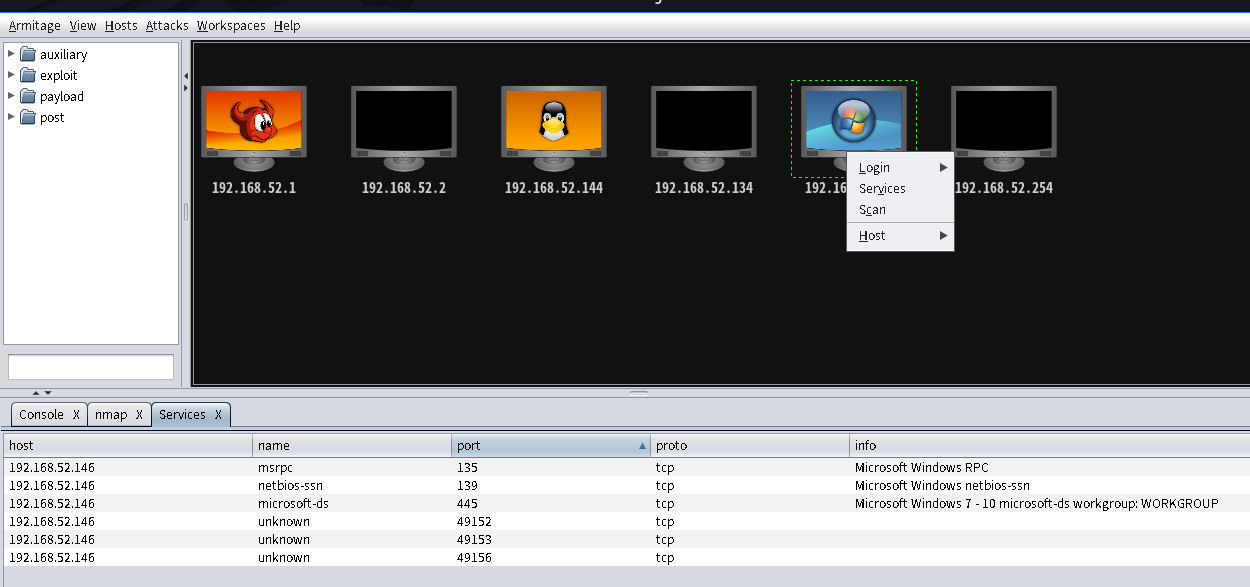

可以点击主机,services,查看nmap的扫描结果:

如何对靶机进行攻击?依次选择Attacks->Find Attacks,就可以自动搜索这些设备可能存在漏洞及风险

如果没有,点击Armitage菜单-Set exploit rank->poor就可以了

扫描以后,我们右键靶机,发现菜单中多了一项“Attack”,在“smb”里面列出了一些漏洞名称。请注意,这里列出的漏洞仅是一部分目标主机系统(也就是win7)可能存在的漏洞,并不一定存在,更别说利用了。为了确定这些漏洞的可用性,我们需要检查一下。依次选择192.168.1.110(右键)->Attack->smb->checkexploits,他会自动扫描检查上面所显示的每一个漏洞是否存在及可用。

当他显示“This module doesnot support check”或者“Cannot reliably check exploitability”类似的结果时(如下图),就证明这个漏洞不存在或无法利用。

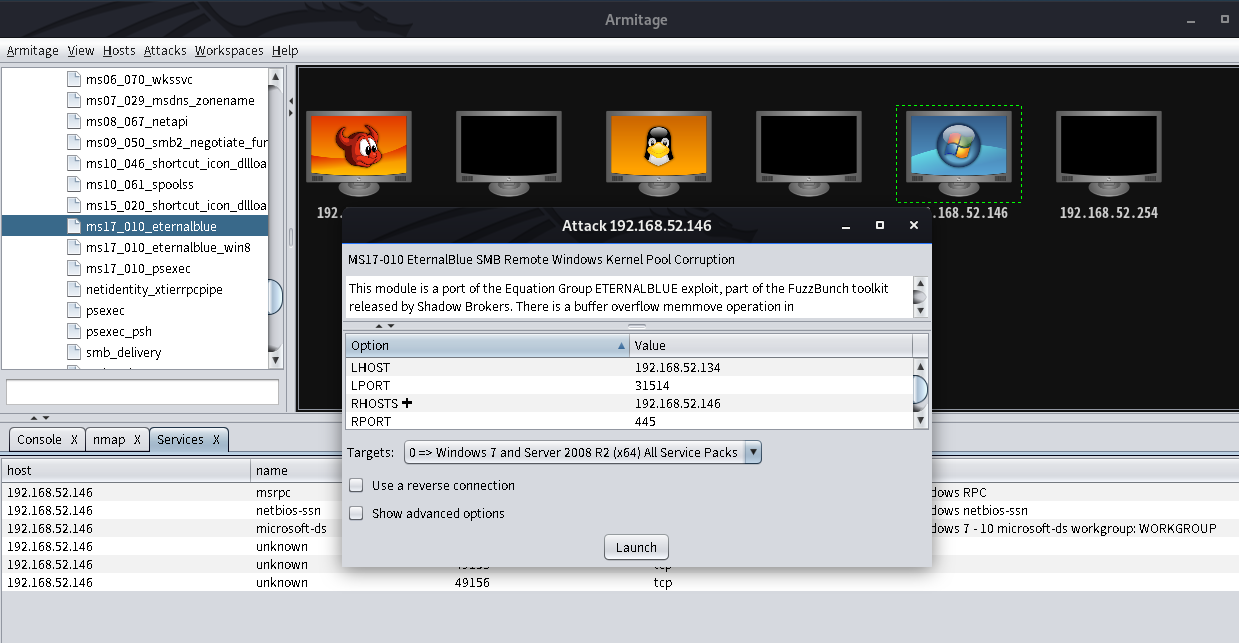

我们在左边依次点开exploit->windows->smb,这里列出了一长串漏洞,我们不妨挑一个试试。

双击“ms17_010_eternalblue”,这里基本不用改什么,只需要确认这里是445端口就行了

攻击

点击launch,发起攻击

然后发现我们成功发起了攻击,然后点击shell取得win7靶机的shell